Online privacy voor journalisten

1. Inleiding

Veel ervaren journalisten, maar zij niet alleen, zullen ongetwijfeld hebben gemerkt dat we ineens zijn gebombardeerd met verwijzingen naar Watergate. Boeken zoals George Orwell’s 1984 zijn te zien in de boekhandel en een air van gevaar voor de vrijheid van meningsuiting en persvrijheid verspreidt zich langzaam als een donkere wolk boven het Westelijk Halfrond en wakkert oude angsten weer aan.

Wanneer een huidige Amerikaanse president de voormalig president beschuldigd van afluisterpraktijken; wanneer hij tegen gaat dat centrale mediakanalen van de VS, die tot dan toe altijd als vanzelfsprekend werden beschouwd, de door hem gehouden persconferenties kunnen bijwonen. Wanneer hij de media constant beschuldigt als zijnde de grootste vijand van het land. Dan is het niet zo gek dat bij elke tweet vol zelfmedelijden over een satirisch televisieprogramma herinneringen aan president Nixon naar boven komen, zodat zelfs een republikeinse senator als John McCain zijn zorgen uitspreekt over de toekomst van de democratie.

En

McCain is niet alleen. Veel journalisten die onlangs heb

gesproken, hebben hun zorgen geuit over de toekomst van

de persvrijheid. In een tijd waarin het mogelijk is om

de volgende uitspraak te doen – “Donald Trump

controleert de NSA” – en niet voor leugenaar te worden

gehouden, is alles mogelijk. Voeg aan dat feit het

recente nieuws toe dat de CIA ons heeft laten weten dat

alle encryptie systemen kunnen worden gecompromitteerd,

als iemand maar lang genoeg probeert ze te kraken – en

je bent onderweg naar een totale dystopische wereld waar

je niet al te prettig ligt op jouw bankje voor jouw

eigen smart tv .

En

McCain is niet alleen. Veel journalisten die onlangs heb

gesproken, hebben hun zorgen geuit over de toekomst van

de persvrijheid. In een tijd waarin het mogelijk is om

de volgende uitspraak te doen – “Donald Trump

controleert de NSA” – en niet voor leugenaar te worden

gehouden, is alles mogelijk. Voeg aan dat feit het

recente nieuws toe dat de CIA ons heeft laten weten dat

alle encryptie systemen kunnen worden gecompromitteerd,

als iemand maar lang genoeg probeert ze te kraken – en

je bent onderweg naar een totale dystopische wereld waar

je niet al te prettig ligt op jouw bankje voor jouw

eigen smart tv .

Het goede nieuws is dat het niettemin mogelijk is om het moeilijk te maken voor diegenen die jouw berichten willen onderscheppen die jij verstuurt per e-mail of als tekstbericht op jouw telefoon. Je kan het degenen die jouw bronnen willen openstellen waardoor er aan jou gegeven informatie lekt veel moeilijker maken.

Natuurlijk, de mate van inspanning die je bereid bent te nemen om jouw privacy te beschermen, de anonimiteit van jouw bronnen, en de veiligheid van jouw gegevens, moeten in verhouding staan met de werkelijke bedreiging van hacking of spionage.

“De ouderwetse belofte “ik onthul de identiteit van mijn bron niet en geef mijn notities niet af” is leeg als je geen stappen onderneemt om jouw informatie niet digitaal te beschermen”, zegt Barton Gellman van de Washington Post gegen zijn interviewer Tony Loci.

Barton’s bron was voormalige NSA contractant Edward Snowden die hielp het toepassingsgebied van de NSA’s en Britse GCHQ van operaties te ondekken. Loci zelf, die verslag deed van het Amerikaanse justitiële systeem voor AP, The Washington Post en USA Today, zelf beschuldigd van minachting van het hof omdat zij haar bronnen niet wilde onthullen, zal dit waarschijnlijk bevestigen.

Dus, wat moet er gedaan worden om de bronnen en data van een journalist te beschermen? Grosso modo, kunnen de tips binnen de volgende categorieën vallen:

- Het beveiligen van on-device applicaties en functies – Dit zorgt voor vermindering van de “aanvallen”, wat inhoudt: limiteer het aantal geïnstalleerde apps tot het absolute minimum, installeer alleen apps uit die minimale toegangsrechten vragen en van vertrouwde bronnen, zorg voor een zoveel mogelijk gezekerd en geüpdate systeem, met zoveel mogelijk beveiligingsmaatregelen (gebaseerd op recente zgn. witboeken) op het apparaat.

- Het isoleren van uw apparaten en/of hun omgeving – Bijvoorbeeld de fysieke isolatie van een computer met het oog op bestandscontrole of het gebruik van prepaid mobiele apparaten.

- Handel voorzichtig binnen de digitale en de echte wereld – Dit heeft meer te maken met gezond verstand dan software: Schrijf bijvoorbeeld nooit de naam van een bron op, zeker niet in een app of op je op computer opgeslagen document – en sla zeker niet iets op wat in de cloud word opgeslagen.

2. Communiceer met uw bron en bescherm gevoelige gegevens

Laten we eens een lijst maken met wat je moet doen als je communiceert met een bron en voor het opslaan van gevoelige informatie die je van deze bron hebt gekregen:

- Pas op voor grote namen: Houd er rekening mee dat encryptiesystemen van grote bedrijven en misschien zelfs operating systems van grote naam (merkgebonden software) achterdeuren hebben waartoe de geheime diensten in het land van herkomst (in elk geval VS en VK) toegang kunnen hebben. Bruce Schneier, Security Expert, verklaart het hier.

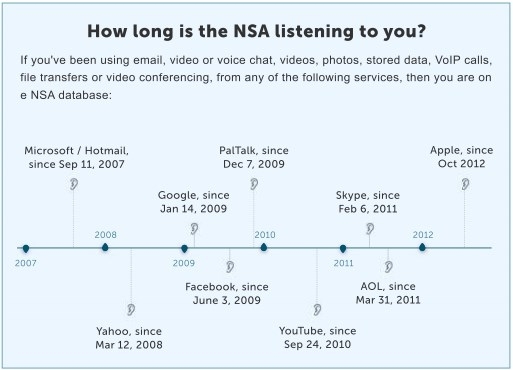

- Versleutel altijd alles: Veiligheidsdeskundigen maken gebruik van eenvoudige wiskunde om hun punt te maken: verhoog je de kosten van het decoderen van jouw bestanden (bijvoorbeeld voor inlichtingendiensten als de NSA), dan zullen deze zich meteen verhouden tot de moeite die er gedaan moet worden om jou te volgen. Als je niet Chelsea Manning, Julian Assange, of Edward Snowden bent en als je niet betrokken was bij de actieve beveiliging van de Trump Tower apartmenten, zullen ze zelfs de pogingen staken als jouw gecodeerde communicatie is opgeslagen. En mocht iemand besluiten om jou te volgen ondanks jouw inspanningen, dan kan je het ze lastiger maken door gebruik te maken van encryptie zoals AES (Advanced Encryption Standard) en tools zoals PGP of open VPN, de beste algemeen beschikbare encryptiemethoden (VPN welke worden gebruikt door de Amerikaanse overheid zelf). Maar als je bullet-proof veiligheid wilt, heb je meer nodig dan de AES-coderingsmethode. Overigens, als je het jaar wilt ontdekken waarin jouw informatie in de handen van NSA viel, kijk dan hier.

- Voer een volledige disc encryptie uit: Dit moet gebeuren als uw computer of telefoon in iemands handen valt. Volledige disk encryptie kan worden uitgevoerd met behulp van FileVault, VeraCrypt of BitLocker. De computer in “slaapstand” zetten (in plaats van afsluiten of sluimerstand zetten) kan door de aanvaller worden gebruikt om de beveiliging te omzeilen. Hier geeft Mika Lee een volledige uitleg voor het coderen van uw laptop.

- Vermijd chatten met bronnen over de telefoon: Alle telefoonbedrijven slaan gegevens op die betrekking hebben op nummers van de beller en de ontvanger, evenals de locatie van de apparaten en de tijden waarop de gesprekken hebben plaatsgevonden. In de VS en verscheidene andere landen, zijn ze wettelijk verplicht om de geregistreerde gesprekken af te staan. Wat kunnen we doen? Je moet gebruik maken van een veilige telefoondiienst, zoals de Signal-app, die herhaaldelijk op veiligheid is getest, bezit. Hoewel dit kan betekenen dat zowel de bron als de redacteur een app moeten downloaden, neemt het proces maar een paar minuten in beslag. Hier is een gids hoe dit te gebruiken. Voor het idee: controleer even hoeveel niet-journalisten er rondhangen. Wil je communiceren met jouw bron, neem je mobiele telefoon dan niet mee naar gevoelige vergaderingen. Koop een wegwerp apparaat en vind een manier om het nummer ervan van tevoren aan de bron te laten weten. De bron moet ook een veilig wegwerp apparaat te hebben. De autoriteiten kunnen uw beweging door cellulaire netwerksignalen volgen en er word geadviseerd om het op hen achteraf moeilijker te maken jou te traceren in hetzelfde café als waar de bron was. Als je er niet in slaagt je aan deze regel te houden, zullen alle plaatselijk autoriteiten kunnen vragen (beleefd en juridisch) om de videobeelden die de beveiligingscamera van het café heeft vastgelegd op de tijd van jouw ontmoeting.

-

Kies veilige manieren om boodschappen over te

brengen: uw oproepen (mobiel en via de vaste

lijn) kunnen worden gecontroleerd door

wetshandhavingsinstanties en elke SMS is als een

briefkaart: alle tekst is volledig zichtbaar voor

degenen die het kunnen onderscheppen. Gebruik

berichtendiensten die beveiliging bieden van begin

tot eind: Signal, die al eerder werd genoemd en

Telegram, worden als de veiligste gezien (hoewel

Telegram net als Whats Apps web apps al eerder zijn

aangetast maar daarna zijn verbeterd). Volgens

sommige deskundigen, kan je ook SMSSecure, Threema

en zelfs Whatsapp overwegen. Het protocol van Signal

is geïmplementeerd in WhatsApp, Facebook

Messengeren Google

Allo, welke gebruik maken van gecodeerde

gesprekken. Echter, in tegenstelling tot Signal en

WhatsApp, coderen Google Allo en Facebook Messenger

niet standaard, noch waarschuwen ze de gebruikers

dat gesprekken onversleuteld zijn – zij bieden

end-to-end codering als optie. Je moet ook in

gedachten houden dat Facebook messenger en WhatsApp

beide eigendom zijn van Facebook. Adium en Pidgin

zijn de meest populaire Mac en Windows instant

messaging clients die de OTR (Off the Record)

coderingsprotocol ondersteunen en Tor – het web’s

best gecodeerde browser, waarover wij later meer

vertellen (Zie het inschakelen van Tor in Adium hier en

in Pidgin hier).

Natuurlijk kan je ook de Tor messenger gebruiken,

die waarschijnlijk het meest veilig is.Twee laatste

opmerkingen over SMS: een cyber security expert

waarmee ik dit heb besproken, zegt dat je ook een

werkhypothese moet hebben dat de tekst gecodeerd is

maar het feit dat deze twee specifieke personen op

dit moment samen praten kan toch worden

opgemerkt.Het tweede wat je moet onthouden is om de

berichten in je telefoon te verwijderen (hoewel dit

forensische controle waarschijnlijk niet zal

omzeilen), voor het geval uw apparaat in verkeerde

handen valt , om blootstelling

ervan te voorkomen.

- Gebruik geen chats van organisaties: Slack, Campfire, Skype en Google Hangouts zouden niet voor privé gesprekken moeten worden gebruikt. Ze zijn gemakkelijk om in te breken, en worden blootgesteld aan verzoeken tot openbaarmaking voor gebruik door de rechtbank voor het oplossen van juridische problemen op het werk. Daarom is het beste om ze te vermijden, niet alleen als het gaat om gesprekken met bronnen, maar ook voor gesprekken tussen collega’s, redacteurs, enz., wanneer je informatie van een te beschermen bron doorgeeft. Vele populaire VoIP diensten zoals Jitsi hebben ingebouwde chat-functies en verscheidene van hen zijn ontworpen met veel van de functies van Skype, waardoor ze een goed alternatief zijn.

- In extreme gevallen, kan je gebruik van een Blackphone overwegen. Deze telefoon, die ernaar streeft om perfecte bescherming te bieden voor websurfen, bellen, tekstberichten en e-mail, is waarschijnlijk het beste alternatief voor een gewone telefoon als je het huidige regime omver wilt werpen of klaar bent om geheime militaire informatie te publiceren. Een kogelvrij vest kan dan ook van pas komen. Probeer het als alternatief zonder een mobiele telefoon te doen of kies voor een mobiele telefoon RFID signaal-blokkerende zak. Er is altijd een kans dat zelfs een Blackphone getraceerd kan worden door middel van zijn IMEI (het ID van de mobiele telefoon).

-

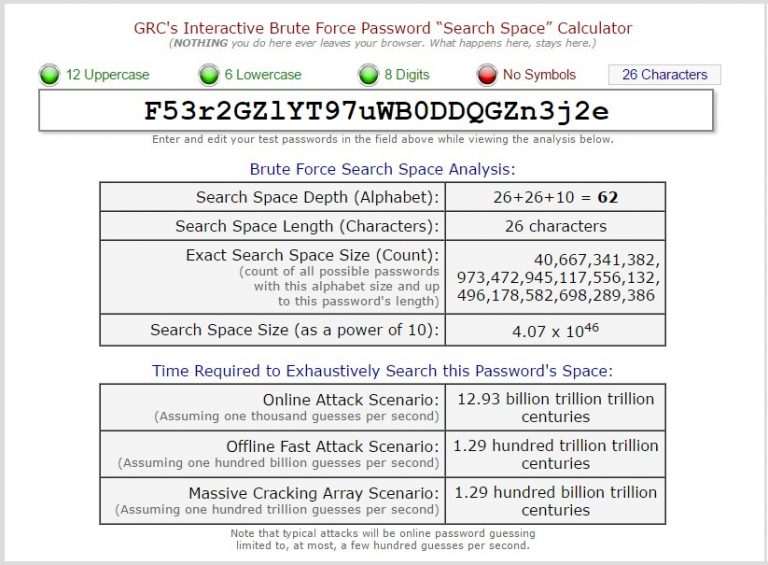

Bescherm de gegevens op uw computer: Het is erg

makkelijk om veelgebruikte wachtwoorden te

ontcijferen, maar het kan jaren duren om wachtzinnen

-een willekeurige combinatie van woorden- te

ontcijferen. Wij adviseren veilige wachtwoord beheersinstrumenten

zoals: LastPass en 1Password en KeePassX. Je zult

slechts één wachtwoord onthouden in plaats van

velen. En toch, wanneer wanneer je omgaat met

belangrijke diensten zoals e-mail is het niet goed

om op wachtwoordinstrumenten te vertrouwen. Zorg

ervoor dat je het paspoort onthoudt.In een interview met

Alastair Reid in journalism.co.uk raadt Arjen

Kamphuis, een information security expert, aan dat

voor gecodeerde harde schijven, veilige e-mail en

het ontgrendelen van laptops een wachtwoord van meer

dan 20 letekens moet worden gebruikt. Uiteraard, hoe

langer het wachtwoord, hoe moeilijker het is om te

kraken maar ook moeilijker om het te onthouden.

Daarom beveelt hij een wachtwoordzin aan. “Het kan

zoiets zijn als een zin van uw favoriete gedicht”,

zegt Kamphuis, “misschien een zin van iets wat jij

schreef toen je negen was en waar niemand iets vanaf

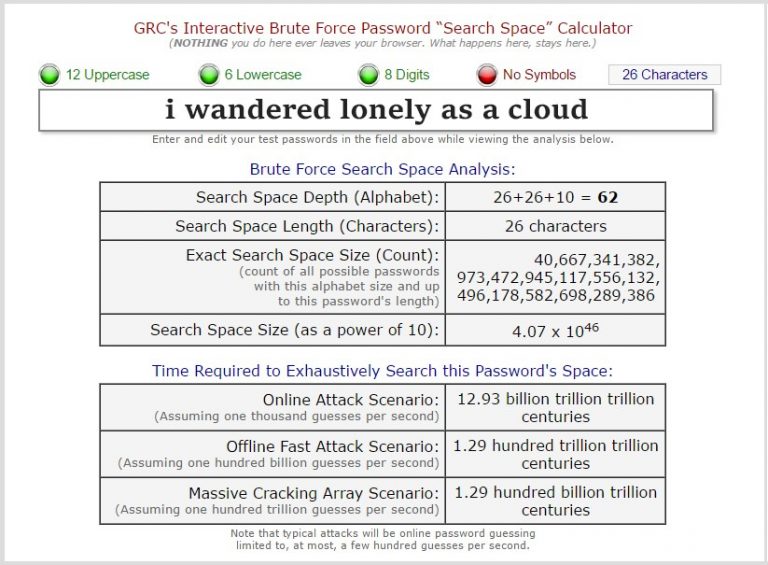

weet”. Reid rapporteert deze moeilijke berekening,

met behulp van de Gibson

Research Corporation password strenght calculator:

Een wachtwoord zoals “F53r2GZlYT97uWB0DDQGZn3j2e”,

van een willekeurig Wachtwoordengenerator, lijkt

zeer sterk, en het neemt inderdaad 1.29 honderd

miljard biljoen eeuwen om alle combinaties uit te

proberen, zelfs wanneer de software honderd

gissingen per seconde maakt.

-

Screenshots van GRC.com,

tonen het verschil in kracht tussen een wachtwoord

en een wachtwoordzin

De zin “I wandered lonely as a cloud”, laat hij zien, is zo veel makkelijker te onthouden en is ook veiliger en kost de software 1,24 honderd biljoen eeuwen om alle mogelijkheden uit te proberen. Ok, een wachtwoordzin dus! - Twee factoren authenticatie is ook een heel goed idee. In een reguliere twee-traps authenticatie meld je je aan met jouw wachtwoord en krijgt een tweede code, vaak via een SMS-bericht naar je smartphone. Je kan met Yubikey, maar ook hardware-tokens gebruiken om gevoelige bestanden op uw computer nog beter te beveiligen. Voor meer informatie, lees de 7 gouden regels voor wachtwoord beveiliging.

- Wijs een computer toe voor verdachte bestanden/bijlagen: De gemakkelijkste manier om malware en spyware te verdelen, is via installatie via USB of via bijlagen en e-mail links. Het word daarom geadviseerd om een air-gapped computer te gebruiken om deze bedreigingen te onderzoeken onder quarantaine. Met deze computer, kan je vrij gebruik maken van een USB en bestanden downloaden van het Internet, maar verplaats deze bestanden niet naar uw eigen computer en hergebruik de USB niet.

-

Hoe koop je een eigen beveiligde computer: Beveiligings

deskundige Arjen Kamphuis raadt de

aankoop aan van een pre-2009 IBM ThinkPad X 60 of

X61. Dit zijn de enige laptops die modern genoeg

zijn voor moderne software systemen die software op

laag niveau kunnen vervangen. Een ander punt om

rekening mee te houden is dat je jouw computer als

het kan, niet online moet kopen omdat deze kan

worden onderschept tijdens de bezorging. Kamphuis

raadt aan om het te met contant geld te kopen in een

tweedehands winkel. Hij wijst er ook op dat je alle

connectiviteit moet verwijderen: verwijder alle

Ethernet-, modem-, Wi-Fi- of Bluetoothmogelijkheden.

Persoonlijk ken ik veiligheidsdeskundigen die een

dergelijke computer niet zou vertrouwen.

- Het opleiden van uw bronnen: Het is mogelijk dat tegen de tijd dat de originele en waardevolle informatie jou bereikt, het reeds te laat is. Jouw bron kan elke mogelijke fout gemaakt hebben en een spoor van bewijs achterlaten. Naast het beveiligen van de informatie wanneer deze eenmaal in jouw handen is , moet je ernaar streven om jouw bronnen te instrueren hoe ze de informatie moeten verbergen, veilig op kunnen bergen en via veilige kanalen kunnen communiceren. De meeste mensen hebben geen idee hoe ze met gevoelige informatie moeten omgaan en wat ze te wachten staat als ze met jou contact hebben opgenomen.

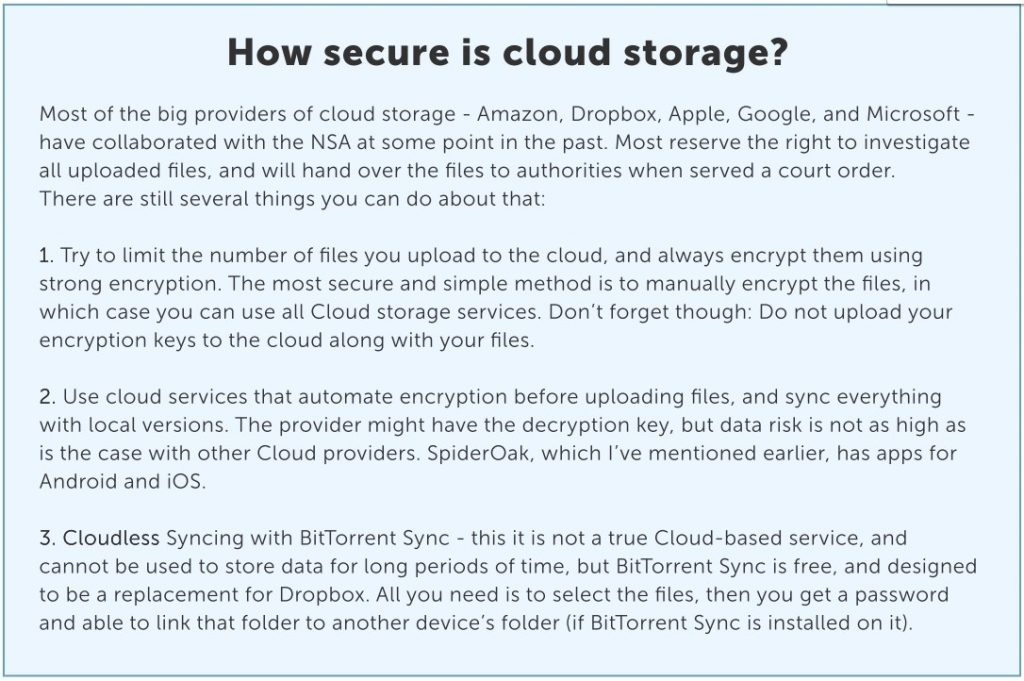

-

Gebruik een aangewezen veilig systeem voor het

ontvangen van documenten: Vervang Dropbox of

Google Drive en gebruik iets wat minder populair

maar veiliger is. SecureDrop is

bijvoorbeeld een gespecialiseerd systeem, waarna je

bestanden kunt ontvangen van anonieme bronnen en

deze veilig kunt scannen en controleren. Edward

Snowden Dropbox beschreef Dropbox als “vijandig

voor privacy” en raad in plaats daarvan Spideroak aan.

OnionShare is een andere vrije dienst waarmee

overdracht van bestanden gemakkelijk en anoniem kan

plaatsvinden.

- Bewaar geen notities: noch op een laptop, noch in agenda’s of in de contacten in uw mobiele telefoon of computer of in de cloud: bewaar geen gegevens van uw bronnen naam, initialen, telefoonnummer, e-mail of gebruikersnaam in berichtendiensten. Gewoon niet.

- Visueel volgen: Vermijd het gebruik van openbaar vervoer op weg naar gevoelige vergaderingen, en laat uw bron hetzelfde doen. Vermijd ook ontmoetingsplaatsen zoals moderne winkelcentra, waar overal videocamera’s zijn geplaatst.

- Het vermijden van sociale media: Sommige mensen kiezen voor radicale anonimiteit. Als je om wat voor reden van de aardbodem wilt verdwijnen zonder een volledig profiel achter te laten op elke sociale media, verwijder jouw accounts dan volledig. Het is anders dan het “deactiveren” ervan, een staat waarin al jouw opgeslagen informatie kan worden gereactiveerd.

- Maak vrienden onder hackers: Dit zal helpen met het vermijden van grote fouten, bespaart je tijd en hoofdpijn en houdt je up-to-date van de technologische wapenwedloop.

- Betalingsmethode: Betaal alles contant, overweeg het gebruik van Bitcoins – je kunt ze anoniem kopen (gebruik deze Business insider gids voor dat doel) – en als er iemand bereid is dit aan het andere einde van de transactie te accepteren, gebruik Darkcoin. Een pre-paid credit card via een online winkel is ook een optie.

- Krabbel verstandig: Als je informatie op een stuk papier zet, wat ze vroeger een notitie noemden, vernietig het. En vergeet dat propje onderin je zak niet. Ja, dat naast de kauwgum.

3. Hoe word ik anoniem online

Buiten de beveiliging van de communicatie met uw bron, en de bescherming tegen het vrijkomen van gevoelige gegevens, moet je ook ervoor zorgen dat je niet word gevolgd tijdens het browsen. Online gewoonten kunnen tips opleveren over het verhaal waarmee je bezig bent of erger nog, de identiteit van jouw bron onthullen. Hier zijn de gouden regels voor veilig surfen op het net en klik vervolgens op het volgende hoofdstuk voor het beveiligen van jouw e-mailaccount:

- Browsen in privé modus: Er zijn twee basismethoden om jouw anonimiteit te waarborgen als op het internet surft. De eerste, meest fundamentele en populaire, maar niet volledige methode voor surfen is privémodus, een optie die de meeste browsers toestaan. Jouw browse geschiedenis zal niet worden opgeslagen en basic tracking technologieën, welke adverteerders gebruiken, zoals HTTP cookies, wordt verhinderd een gedetailleerde profiel aan te maken. Maar dit is meer een ‘leuk om te hebben’-privacy: het verbergt in principe jouw browse geschiedenis voor familieleden die toegang hebben tot uw computer. Jouw IP-adres kan nog steeds worden gecontroleerd en informatie over alle sites die je bezocht is nog steeds blootgesteld aan jouw ISP.

- Gebruik alternatieve browsers: browsers, zoals Dooble, Comodo Dragon of SRWare Iron, welke gericht zijn op de privacy van de gebruiker, maar beperkt zijn in de mogelijkheden. Een vergelijkbare graad van privacy kun je bereiken door simpelweg de cookies de verwijderen -stukjes code die zijn gedownload in jouw systeem door de websites die je hebt bezocht. Deze houden jouw activiteit bij en volgen soms zelfs wat je bekijkt: een andere manier om anoniem te blijven is om de locatie settings in jouw browser uit te schakelen en een aantal eigenschappen die jouw anonimiteit waarborgen te installeren. Om te controleren of je alle cookies effectief hebt uitgeschakeld, kunt je de app CCleaner gebruiken, die ook Flash cookies behandelt, maar geen van deze browsers zijn volledig versleuteld. De enige standaard browser die zorgt voor een volledige privacy is de Tor browser. Tor is lelijk en traag, maar het beschermt jou en jouw bronnen. De volgende sectie geeft een meer gedetailleerd verslag ervan.

-

TOR: Deze “beruchte” browser, werd ontwikkeld

door de US Navy. Je kunt werken in een verborgen

netwerk, privé communiceren en websites anoniem

instellen. De Tor browser, die kan worden gedownload

op Torproject.org,

maakt het erg moeilijk om jouw activiteiten op het

internet te controleren, of om regeringen of jouw

Internetprovider je locatie te laten vaststellen.

Het enige nadeel is dat het soms traag is, een

beetje omslachtig – maar dat komt alleen omdat het

Tor traject loopt via drie gecodeerd willekeurige

steunpunten over de hele wereld, voordat het jou

naar de site van jouw bestemming brengt. Je moet er

ook rekening mee houden dat jouw buren niet te

vertrouwen zijn.

Een andere optie aan Tor gerelateerde is om Whonix te downloaden, een veilig besturingssysteem dat is op privacy is gericht. Het werkt als een toegangspoort tot Tor, en staat alleen verbindingen toe tussen Tor sites en -gebruikers. Maar de meest populaire Tor OS is Tails (The Amnesiac Incognito Live System). Tails kan worden opgestart vanaf een USB-stick of DVD en anonimiseert alle gegevens. Edward Snowden wordt beschouwd als een fan van deze software. Qubes is een ander OS die Whonix ondersteunt en wordt aanbevolen door Snowden. -

Alternatieve zoekmachines: Google, de

populairste zoekmachine, slaat je zoekgeschiedenis

op met het oog op het optimaliseren van de

zoekresultaten. Om deze personalisatie te stoppen

moet je klikken op: Search Tools > All Results >

Verbatim. Of je meld je aan bij jouw Google-account

op www.google.com/history, daar vind je een lijst

van uw eerdere zoekopdrachten. Selecteer de items

die je wilt verwijderen door te klikken op de knop

‘Verwijderen Items’.

DuckDuckGo. Een zoekmachine die uw informatie niet opslaat

Maar om te voorkomen dat je volledig wordt gevolgd is het aan te raden om een zoekmachine te gebruiken als DuckDuckGo. Als je het lastig vindt om Google op te geven, download dan Searchlinkfix om ten minste weg te blijven van URL Trackers.

- Directe behandeling van het “korte termijn” geheugen van de computer: Een andere manier om de opties voor het volgen van jouw surfgedrag te neutraliseren is door de DNS (domain name system) cache te verwijderen. Verwijdering wordt gedaan met behulp van eenvoudige commando’s in het besturingssysteem. De router herstarten, die soms een DNS cache heeft, of het herstarten van de computer kan ook de DNS cache rebooten als de router die heeft.

- Probeer HTML: Opslag te voorkomen Web Storage is gebouwd in HTML5, en in tegenstelling tot cookies, is het mogelijk om de opgeslagen informatie te controleren of selectief te verwijderen. Opslag van het web is standaard ingeschakeld, dus als je gebruik maakt van Internet Explorer of Firefox, zet het dan gewoon uit. U kunt ook de invoegtoepassing voor Chrome gebruiken om de opgeslagen informatie automatisch te verwijderen.

-

Gebruik een VPN: Zoals ik al eerder zei, jouw

ISP kan de door jou bezochte sites bekijken en

iedereen die jou wil bespieden kan ook jouw

communicatie onderscheppen. Om alle inkomende en

uitgaande mededelingen te beschermen, is het

belangrijk om van een VPN (voor een volledige

verklaring, klik hier)

gebruik te maken. VPN versleutelt al uw

communicatie, zodat zelfs de ISP of de geheime

diensten, of hackers die rondhangen in de WIFI van

jouw favoriete koffie winkel, niet in staat zijn om

te zien wie jou een e-mail heeft gestuurd of welke

service je hebt gebruikt enz. VPN word vaak gebruikt

door mensen die bijvoorbeeld de complete Netflix

film catalogus willen zien buiten de Verenigde

Staten, maar niet elke VPN is geschikt voor

journalisten. Een VPN voor journalisten zal niet

noodzakelijkerwijs de snelste zijn of de beste

ondersteuning bieden, maar je moet er zeker van zijn

dat het geen VPN logs bijhoudt – dat wil zeggen, het

kan niet bepalen waar jij je bevindt en welke sites

je hebt bezocht. Een veilige VPN word geleverd door

een bedrijf wat niet gevestigd is in een van de “14

ogen” landen waar de intelligence networks

gegevens mogen verzamelen en delen met elkaar,als

eerste en belangrijkste de VS. Bedrijven die zijn

gevestigd op het terrein van de voormalige Sovjet

Unie zijn zo in het voordeel. Hun rechters delen

niet gemakkelijk orders uit om gegevens te

verzamelen die zijn verzameld bij locale bedrijven,

of dit nu voor burgers is of voor buitenlanders. Hier vind

je een lijst van 5 VPN-diensten die opvallen met

betrekking tot privacy. Deze zijn alle gevestigd

buiten de zogenaamde “14 ogen” landen Overigens,

zelfs als overheden op jacht zijn voor verkeer dat

word beschermd door een VPN, dan is het altijd nog

mogelijk om gebruik te maken van stealth VPN’s

zoals TorGuard,

om de uitdaging aan te gaan, of dit nu is met een

overheids censuur of dat je te maken hebt met

spionage praktijken. Tor en VPN’s geven je de

perfecte bescherming wanneer iemand probeert om jouw

browsegeschiedenis te achter halen om je te

profileren.

- Repareer DNS lekken: Het gebruik van een VPN vormt geen volledige bescherming, omdat DNS verkeer jouw identiteit kan laten doorschemeren. DNSLeakTest.com zal jou helpen dit soort lekkages op te sporen. Als uit de test blijkt dat de DNS van jouw VPN is , kun je ontspannen, maar als blijkt dat de DNS van jouw ISP is , ben je niet anoniem. Kijk in dat geval hier wat je moet doen.

-

Virtuele machines. Deze handige kleine truc is

eigenlijk een tweede (virtuele) computer, die als

app in jouw besturings systeem werkt. Je kan

bestanden en open links op dezelfde manier

downloaden op de geïsoleerde computer die ik eerder

heb aangeraden, zodat jouw computer minder word

blootgesteld aan malware of spyware.

Virtualisatiesoftware, zoals VirtualBox moet

worden geopend met behulp van een veilig

besturingssysteem. Het downloaden van bestanden word

gedaan met de virtuele machine waarbij de

internetverbinding is stilgelegd; na het gebruik van

het bestand, zal je het moeten verwijderen – en

afhankelijk van je tegenstander, misschien ook de

machine.

HideMyAss proxy server. I’ll hide yours, if you’ll hide mine

- Proxy server: Zoals in het geval van virtuele machines, verplaatst activiteit zich hier ook naar een andere “gebied” en stelt jou in staat om je te beschermen tegen spionage en andere aanvallen. Eigenlijk vervangt de proxy-server jouw IP-adres met die van hen, wat mensen kan misleiden door te denken dat je bijvoorbeeld in een ander land bent. HideMyAss.com/proxy, Psiphon (open source) en JonDonym bieden allemaal soortgelijke diensten aan. Sommige deskundigen zeggen dat deze moeten worden gebruikt met een VPN en/of Tor voor hogere niveaus van beveiliging. Maar andere deskundigen die ik heb gesproken beweren dat je Tor gebruikt je toch de hoogste beveiliging krijgt.

- Nog drie soorten extensies die uw niveau van beveiliging kunnen verhogen: Om te verifiëren dat het Internet-protocol waarmee je werkt https veilig is, kan je uitbreiden met een extensie genaamd HTTP Everywhere , gemaakt door the Electronic Frontier Foundation’s (EFF), één van de organisaties die het Tor project financiert. Deze uitbreiding wordt door vele cyber deskundigen aanbevolen; Het zal ervoor zorgen dat websites die je bezoekt gebruik maken van een beveiligd protocol. Dat is zeker geen verzekering tegen alles, maar beter dan een niet-gecodeerd protocol. Het tweede type uitbreiding controleert de gegevens die javaScript aan websites vrijgeeft (om het browsen te vergemakkelijken). Twee populaire opties zijn hier Scriptsafe en NoScript. Een andere uitbreiding is de Ghostery browser. Deze uitbreiding zal onthullen wie jou volgt onder 2000 bedrijven en biedt ook de mogelijkheid om de ongewenste te blokkeren. Het is mooi, maar de NSA zul je op deze manier waarschijnlijk niet blokkeren. Privacy badger, een project van het EFF, werkt ook op dezelfde manier.

4. Het beveiligen van uw e-mail

Hoe moet je jouw e-mail te beschermen? Het probleem met het handhaven van de vertrouwelijkheid van e-mails is nog moeilijker: Google en Microsoft zullen het meest waarschijnlijk jouw e-mails aan de overheid overdragen als ze hierom worden gevraagd. Wat moet je doen?

- Safe extensions: De eenvoudigste optie, ervan uitgaande dat je gemeenschappelijke Web-mail diensten zoals Yahoo en Google gebruikt, is om de browser plug-in Mailvelope te installeren, en ervoor te zorgen dat de persoon aan de ontvangende kant dat ook doet. Deze uitbreiding versleutelt (en decodeert) simpelweg de e-mail. Een soortgelijke maar beperkte uitbreiding van Gmail genaamd SecureGmail zal een zelfde soort taak uitvoeren. E-mails die door dit toestel worden versleuteld, kunnen niet worden gedecodeerd door Google. Een andere mogelijkheid is “Encrypted Communication“, dat is een eenvoudig te Firefox-extensie, te gebruiken. Hiervoor zul je een wachtwoord nodig hebben waar de ontvanger toegang toe heeft – maar denk eraan dat je dit nooit per e-mail verstuurt.

- Secure email providers: Hushmail is een voorbeeld van een e-mailservice die een betere beveiliging biedt dan de meer gangbare netwerken die je gebruikt, maar het kan worden gedwongen e-mails te overhandigen aan de Amerikaanse regering in het kader van een gerechtelijk bevel, en het logt IP-adressen. Een ander e-mailservice met soortgelijke functies en beveiligingsniveaus is Kolab Now, dat zichzelf onder andere op de borst klopt voor het exclusief opslaan van data in Zwitserland.

- Disposable Email Addresses (DEA’s): Dit is een ad hoc aangemaakt e-mail voor een specifiek doel, volledig anoniem welke onmiddellijk word verwijderd na gebruik. Deze oplossing, vaak gebruikt bij het aanmelden voor verschillende diensten om spam te voorkomen, het is ook een geweldige oplossing voor het behoud van anonimiteit. Maar ik zou het journalisten niet adviseren, omdat veiligheid niet de sterkste eigenschap is. Er zijn tientallen dergelijke tijdelijke e-mails, maar de Britse Guardian, bijvoorbeeld, raadt Guerrilla Mail en Mailinator aan. Gebruik makend van Guerrilla Mail in de Tor Browser zorgt ervoor dat zij zelfs niet jouw IP adres met jouw e-mail adres kunnen koppelen. Eveneens, als je e-mailencryptiesoftware, zoals GnuP, op Tor gebruikt, ben je helemaal klaar en veilig. Dus laten we een hebben over e-mail encryptie.

- Het versleutelen van jouw e-mail: Wired kreeg deze aanbeveling van Micah Lee, een privacy-gerichte technoloog die werkte met de EFF en First Look Media (dit is een interview gehouden met Lee Edward Snowden): Het coderen van berichten met webmail kan moeilijk zijn. Het vereist vaak veel kopiëren en plakken van berichten in tekst ramen en vervolgens gebruik van PGP om ze te versleutelen en te ontcijferen (PGP, Pretty Good Privacy, is een encryptie-programma dat zorgt voor cryptografische privacy en authenticatie voor datacommunicatie). Dat is de reden waarom Lee een andere e-mail setup voorstelt, met behulp van een privacy-gerichte e-mail host zoals Riseup.net, de Mozilla Thunderbird e-mail app, de encryptie plugin Enigmail, en een andere plugin genaamd TorBirdy dat zijn berichten via Tor laat lopen. Zoals Reid opmerkte in zijn interview met Kamphuis op journalism.co.uk, verloor Greenwald bijna het NSA verhaal, omdat hij in eerste instantie de instructies van Snowden op e-mail encryptie negeerde. Met andere woorden, als je een verhaal hebt dat geschiedenis zal schrijven lijkt het zinnig om aan de veilige kant te blijven. Kamphuis is het ermee eens dat PGP kan worden vertrouwd. Terwijl hij en Reid uit te leggen, met PGP encryptie, heb je een publieke sleutel, zoals jouw openbare telefoonnummer, en een privé sleutel. De publieke sleutel kan geplaatst worden op Twitter biografieën, visitekaartjes, websites en overal waar jouw werk wordt gepubliceerd. de privé sleutel moet veilig worden opgeslagen, net als bij alle andere gevoelige informatie. Dan, wanneer een bron informatie wil sturen, kunnen ze je publieke sleutel gebruiken om hun e-mail te versleutelen, wat alleen door jouw privé sleutel kan worden ontgrendeld. Kamphuis raadde de GNU Privacy Guard aan, een open-source versie van PGP, dat eenvoudig is op te zetten en een actieve ondersteunende gemeenschap heeft. Voor het versleutelen van bestanden, gegevens en harde schijven, raadt hij aan zijn gratis eBook, “Informatiebeveiliging voor journalisten”, te raadplegen gepubliceerd met Silkie Carlo en vrijgegeven door de CIJ, waarin het volledige proces wordt beschreven. Als je ervoor kiest om het bericht zelf, ongeacht de identiteit van uw e-mail provider te versleutelen, met behulp van zip met een wachtwoord dan is dat een goed idee, en 7zip word dan aanbevolen als hulpmiddel.

- Terug naar de basis: Ja, ik weet dat dit terug gaat naar de e-mail beveiliging basis – maar probeer alsjeblieft phishing te voorkomen. Let op het “van” veld in uw e-mail voor kleine spelfouten; iemand anders kan zich voordoen als iemand die je kent. En een laatste woord over de e-mail encryptie: één van de echte problemen die je in gedachten moet houden is dat zelfs na het coderen, niet alles is gecodeerd. De e-mailadressen van de afzender en ontvanger, het onderwerp en de tijd en datum waarop de e-mail werd verzonden, liggen allemaal voor het oprapen. De bijlagen en het bericht zelf zijn de enige gegevens die zijn gecodeerd.

5. Tot slot

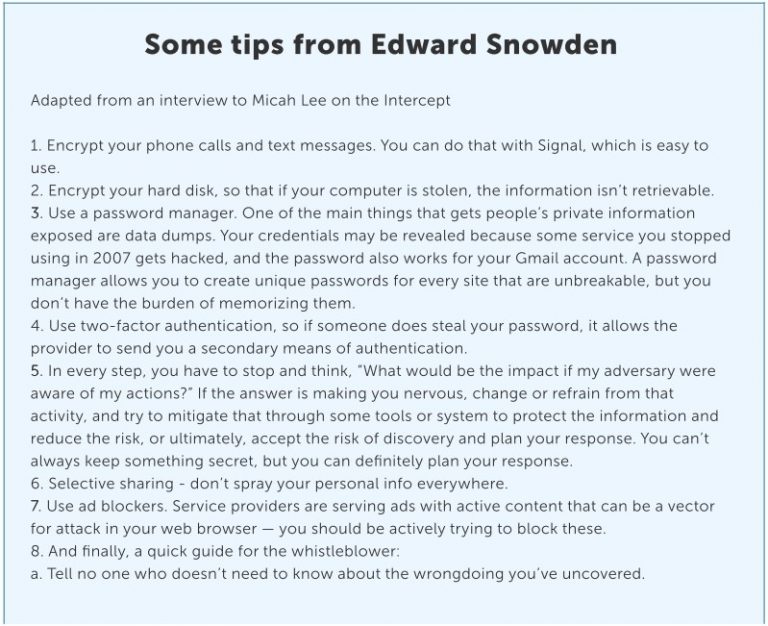

Dit zijn misschien wel de meest radicale adviezen die ik tegenkwam bij de voorbereiding van dit e-book.

Zoals Micah Lee het formuleerde tijdens haar interview over privacy op WIRED: “Als uw computer wordt gehackt, is het spel afgelopen. Het creëren van een virtuele zandbak rond je online communicatie is een goede manier om de rest van jouw systeem te beschermen. Tor is geweldig en kan je anoniem te maken. Maar als je eindpunt wordt gecompromitteerd, is jouw anonimiteit gecompromitteerd. Als je echt anoniem wilt blijven, moet je ook echt veilig te zijn”.

En journalist Tony Loci zegt het zelfs in hardere woorden in een artikel gepubliceerd in een eBook over de toekomst van grensoverschrijdende onderzoeksjournalistiek voor de Nieman Stichting van Harvard: “Sommige journalisten, informatici en privacy advocates zijn verontrust over het feit dat ze verslaggevers aanraden om te vertrouwen op oude manieren zoals persoonlijke gesprekken en reguliere post.

Ik hoop ik mensen in het veld en anderen heb geholpen met het verstrekken van informatie die duidelijk maakt wat er gedaan moet worden om ervoor te zorgen dat de veiligheid van jouzelf en jouw bron is gewaarborgd in deze hectische tijden.

6. Lijst met bronnen voor dit e-book

- Security for journalists: How to keep your sources and your information safe

- Beveiliging van gegevens, bronnen en jezelf

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/

- Surveillance and Security: Are reporters and news organizations doing enough to protect sources?

http://niemanreports.org/articles/surveillance-and-security/

- Muckraking Goes Global: The Future of Cross-Border Investigative Journalism

- The Ultimate Guide for Online Privacy

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/

- What Is a DNS Cache?

https://www.lifewire.com/what-is-a-dns-cache-817514

- How to Anonymize Everything You Do Online

https://www.wired.com/2014/06/be-anonymous-online/

- 19 ways to stay anonymous and protect your online privacy

- Edward Snowden explains how to reclaim your privacy

https://theintercept.com/2015/11/12/edward-snowden-explains-how-to-reclaim-your-privacy/

- Information security for journalists: staying secure online

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/

- NSA targets the privacy-conscious

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf

- Obama DOJ formally accuses journalist in leak case of committing crimes

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality

- Your WhatsApp secrets are safe now. But Big Brother is still watching you…

- Obama Pursuing Leakers Sends Warning to Whistle-Blowers

- 6 encryption mistakes that lead to data breaches